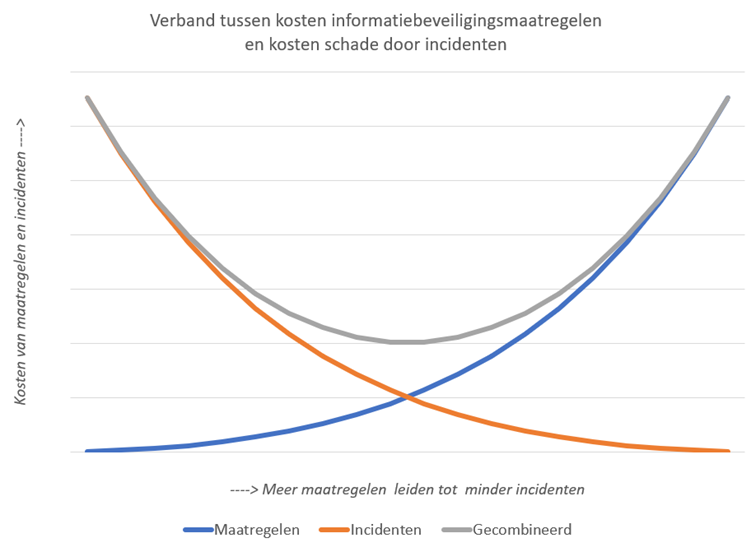

Waar de kosten en de baten van informatiebeveiliging samenkomen. Je kunt natuurlijk eindeloos maatregelen treffen om zo optimaal mogelijk je kostbare informatie en processen te beveiligen. maar slaan we er niet te snel compleet in door? Of beter gezegd wanneer weet je dat er genoeg maatregelen zijn getroffen. Het blijft zoeken naar "de gulden middenweg".

Ook in de informatiebeveiliging wordt gebruik gemaakt van plaatjes om de vaak wat saaie en stroperige materie levend te maken. We bespreken hier een van de veelgebruikte plaatjes om het verhaal van de informatiebeveiliging begrijpelijk maken.

Vandaag: ‘de marginale opbrengsten van informatiebeveiligingsmaatregelen’ of anders gezegd: het verband tussen de kosten van informatiebeveiligingsmaatregelen en de kosten van incidenten.

Informatiebeveiliging is in de kern de kunst van het toepassen van de juiste hoeveelheid beveiligingsmaatregelen om de kosten van beveiligingsincidenten tot een acceptabel niveau te beperken.

Dit klinkt verleidelijk eenvoudig. Je neemt net zolang beveiligingsmaatregelen, totdat je het beveiligingsniveau bereikt hebt waarop de curves van kosten van beveiligingsmaatregelen en kosten van incidenten elkaar kruisen.

Bij dit kruispunt zie je een dal in de gecombineerde kosten van informatiebeveiliging en kosten van incidenten. Gevoelsmatig wil je het dal bereiken.

Als je van links naar rechts over de curve beweegt en nog vóór het dal zit, leveren extra beveiligingsmaatregelen “winst” op. De kosten van die maatregelen zijn lager dan de kosten van incidenten die kunnen voorkomen bij afwezigheid van de beveiligingsmaatregelen. Schuif je verder naar rechts, dan passeer je het dal. Vanaf dat moment kosten de maatregelen meer dan je bespaart aan schade door incidenten die je wilt voorkomen.

Hoe makkelijk kan het zijn! Informatiebeveiliging is het vinden van het optimaal aantal informatiebeveiligingsmaatregelen totdat je het punt bereikt waarop de kosten van (extra) maatregelen de kosten van incidenten die nog kunnen optreden overstijgen.

Is het echt zo simpel? Ja en nee.

Ja. Er zit een grens aan de effectiviteit van het nemen van extra beveiligingsmaatregelen. De kosten van maatregelen overstijgen zeker vanaf een bepaal moment de baten door verminderde kosten van incidenten.

Nee. De werkelijkheid is helaas weerbarstiger en ingewikkelder, er spelen meer factoren een rol. We noemen de belangrijkste:

Risk appetite – Risicobereidheid

Iedere organisatie, ieder management, heeft zijn eigen risicobereidheid. De ene organisatie is meer behoudend in het voorkomen van incidenten dan de andere. Een start-up in de modebranche zal bereid zijn om meer cyberrisico’s te nemen dan een bank. De start-up zal eerder stoppen met het nemen van beveiligingsmaatregelen om meer middelen voor ontwikkeling en innovatie beschikbaar te hebben, terwijl de bank nog voorbij het optimum maatregelen zal nemen met het oog op bedrijfscontinuïteit, bescherming van reputatie en voldoen aan DNB eisen.

Wet en regelgeving

Naleving van wet en regelgeving zoals de privacy wetgeving (AVG) vereist dat organisaties hoe dan ook bepaalde maatregelen moeten nemen ook al zouden deze maatregelen puur op basis van basis van inschatting van kosten en baten anders niet genomen zijn. Als je als organisatie op het optimum zit maar nog niet aan alle AVG eisen voldoet zal je toch nog extra maatregelen moeten treffen.

Wijzigingen in de tijd

Naarmate de tijd vordert wijzigen soort, omvang en kosten van de incidenten. Ook de effectiviteit van maatregelen wijzigt naar verloop van tijd. Zo kan een nieuw incident ontstaan (dreiging van publicatie van gestolen data) terwijl een zojuist genomen maatregel van beveiligde backup en restore tegen ransomeware aanvallen hier geen bescherming tegen biedt. Het dal is verschoven, de kosten van incidenten zijn opgelopen en nieuwe maatregelen zijn nodig om het nieuwe risico te mitigeren.

Complexiteit van verschillende onderdelen van informatiebeveiliging

Een laatste reden waarom het plaatje toch niet hét antwoord geeft op hoe je bepaalt welke en hoeveel maatregelen je moet nemen is dat informatie beveiligen veel meer lagen en onderdelen omvat dan je in één plaatje kan uitdrukken. De veelgebruikte ISO 27001 standaard voor informatiebeveiliging omvat (Annex A) 14 hoofdstukken met 114 maatregelen. Het ene hoofdstuk gaat over toegangsbeveiliging, het andere over beveiliging van locaties, de volgende over beveiliging van het personeel. Beveiliging van software vergt weer andere maatregelen. Enzovoorts. Eigenlijk zou je per hoofdstuk een curve kunnen opstellen. Maar voor het voorkomen van specifieke incidenten zijn vaak maatregelen uit verschillende hoofdstukken nodig. Anderzijds kunnen sommige maatregelen (denk bijvoorbeeld aan Awareness) effectief zijn tegen een reeks van mogelijke incidenten zoals phishing, onvoldoende schermbeveiliging of onveilige instellingen.

Informatiebeveiliging is meer dan eendimensionaal kiezen uit één lijst van maatregelen. Er zal altijd een analyse moeten plaats vinden over specifieke risico's voor jouw organisatie en de toepasselijkheid van verschillende onderdelen van informatiebeveiliging passend bij jouw situatie.

Conclusie

Wat leren we uit de curve kosten van informatiebeveiliging versus kosten van incidenten?

Er bestaat een theoretisch optimum in termen van kosten/ baten voor het nemen van informatiebeveiligingsmaatregelen. Een van de hoofdprincipes van informatiebeveiliging is dan ook: beoordeel altijd, met deze curve in het achterhoofd, of de volgende geplande maatregel ‘nog uit kan’.

Daarmee is de klus alleen nog niet geklaard. Door het verloop van tijd, specifieke kenmerken van de organisatie, de risicobereidheid, wetgeving en de omvang en complexiteit van mogelijke informatiebeveiligingsmaatregelen blijft het nodig om nadere analyses uit te voeren en om deze analyses ook met regelmatige tussenpozen te herhalen. Alleen zo vind je voor jouw organisatie een voor dat moment passende set met maatregelen.

Uiteraard helpen wij je graag bij het oplossen van deze puzzel!

Bron: Audittrail, Foto: Audittrail

Zoals ieder jaar was het een voorrecht om CorporatiePlein te mogen organiseren. En de 2025-editie, de vijftiende van het…

www.corporatieplein.nl

CorporatieGids Magazine - September 2025 Inhoud Rob Boogaard (Clavis): Lagere werkdruk en tijdswinst door de inzet van AI Leen Spaans en Henk Korevaar…

Zoek en vind leveranciers en adviesbureaus die IT-diensten en oplossingen aanbieden aan woningcorporaties.